Чем активнее растет малый бизнес (МБ), тем больше у него точек соприкосновения — с большими и средними предприятиями, регуляторами, физлицами и т. д. Это же относится и к информационной безопасности: инциденты могут быть критичными не только для внутренних процессов организации, но и для партнеров, сотрудников и клиентов.

Инцидент, который не вызовет последствий в крупной компании, для небольшой может стать причиной банкротства. Возьмем, к примеру, частную клинику эстетической хирургии. Предположим, что истории болезней пациентов хранятся на сетевом хранилище. У главврача есть доступ к этому хранилищу в виде сетевого диска, с полными правами на запись в любую папку. Однажды главврач открывает email-вложение с вирусом внутри. Вирус зашифровывает все данные на его ПК и на сетевом хранилище. Бесплатный, давно не обновлявшийся антивирус не заметил шифровальщика, и расшифровать файлы нечем. К тому же выясняется, что бэкапы давно уже никто не делал. Все истории болезней утрачены. Подобный случай если и не приведет к закрытию заведения, то, как минимум, создаст угрозу здоровью пациентов.

Снижение рисков, недорого

Беспечность малого бизнеса в вопросах информационной безопасности (ИБ) объяснима. Большинству руководителей кажется, что риски ИБ — это абстракция, «не про нас» — дескать, ну комы мы нужны? Вдобавок, считая, что организация полноценной инфо-защиты подразумевает большие затраты, руководство рассматривает ИБ как непрофильную статью расходов. И это тоже можно понять: малому бизнесу зачастую денег едва хватает на то, чтобы свести концы с концами, особенно если речь идет об очередном многострадальном стартапе.

Меж тем управление рисками ИБ, вне зависимости от размера компании, — в первую очередь вопрос дисциплины. Об этом, в частности, говорят эксперты NIST (Национальный институт стандартов и технологий США) в своем Руководстве по информационной безопасности для малого бизнеса, выпущенном в 2016 году. Правила и рекомендации, подробно изложенные в Руководстве, вполне пригодны и для наших реалий.

В этом посте мы предлагаем выжимку из документа NIST — в виде адаптированной для российского МБ инструкции. Она поможет руководителям оценить риски и управлять ими; другими словами — повысить безопасность малого предприятия малыми средствами.

План действий

Для проведения оценки ИБ желательно задействовать все имеющиеся у организации ресурсы, включая сотрудников, партнеров и, если все-таки позволяет бюджет, сторонних экспертов по ИБ.

Важно оценивать риски с точки зрения их критичности для бизнеса — это поможет понять, на что следует направить основные усилия.

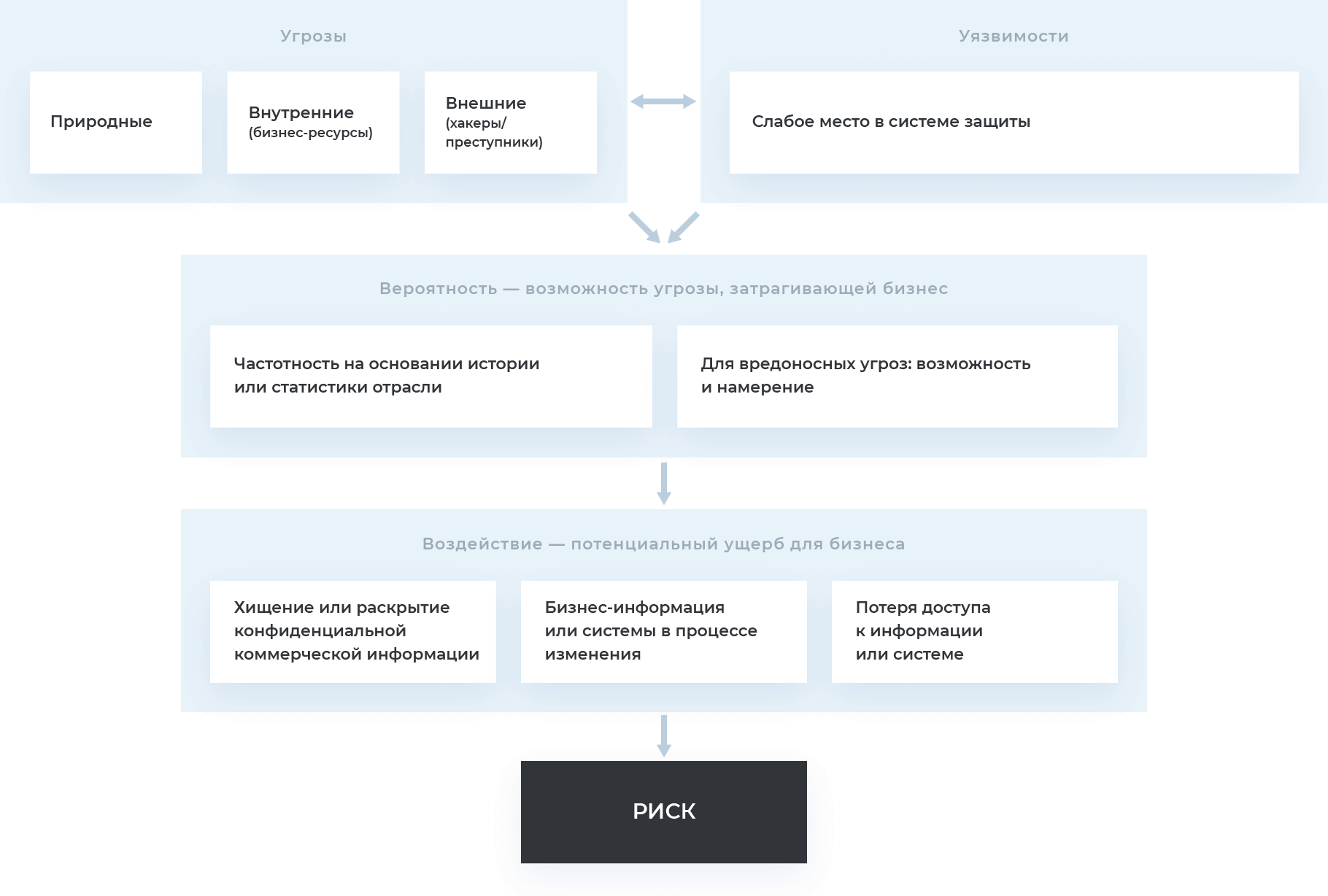

Составляющие риска

На Рисунке 1 показано как угрозы, уязвимости, их вероятность и степень воздействия определяют на итоговый риск:

Управление рисками

Управление рисками — деятельность, направленная на определение уровня защиты, который требуется для той или иной информации, а затем — на реализацию и поддержание этой защиты. Здесь поможет специальная риск-ориентированная программа — или план действий — по обеспечению ИБ.

Расставьте приоритеты

Для начала составьте список всех типов информации, которую хранит и использует компания. «Тип информации» можно определить любым способом, главное, чтобы было удобно классифицировать (см. пример в Таблице 1).

Определите ценность информации

После составления списка типов информации, ответьте на 3 вопроса:

- Как повлияет на бизнес обнародование этой информации?

- Как повлияет на бизнес ошибочность этой информации?

- Как повлияет на бизнес отсутствие доступа к этой информации — у вас и у клиентов?

Ответы помогут определить степень потенциального воздействия того или иного события.

В качестве образца для оценки можно использовать Таблицу 1:

| Параметр | Пример типа информации: Контактные данные клиента | Тип информации 1 | Тип информации 2 |

|---|---|---|---|

| Стоимость раскрытия (Конфиденциальность) | Средняя | — | — |

| Стоимость сохранности информации (Целостность) | Высокая | — | — |

| Стоимость потери доступа (Доступность) | Высокая | — | — |

| Стоимость потери данных (результатов работы) | Высокая | — | — |

| Штрафы, пени, уведомления для клиентов | Средняя | — | — |

| Другие правовые издержки | Низкая | — | — |

| Стоимость репутации / связи с общественностью | Высокая | — | — |

| Стоимость определения и решения проблемы | Высокая | — | — |

| Общая оценка | Высокая | — | — |

Составьте перечень устройств и ПО

Теперь нужно определить, какими средствами обрабатывается информация, перечисленная в Таблице 1. В перечень могут входить стационарные и мобильные устройства (ПК, ноутбук, смартфон, планшет), приложения (почта, мессенджеры, CRM) и технологии («облако», VPN, межсетевой экран).

Пример — Таблица 2:

| Номер | Описание | Местонахождение | Тип информации, с которой работает продукт | Итого потенциальное воздействие |

|---|---|---|---|---|

| №1 | Ноутбук Петра Иванова Модель: Lenovo E450 ID: 1234567 Интернет-подключение: Wi-Fi, VPN | Офис, улица, дом | Электронная почта, календарь, контактная информация клиента, мессенджер, корпоративный чат, ERP-программа | Критическое (Высокое) |

| №2 | Программа для работы с клиентами: 1С Аппаратные средства: ноутбуки сотрудников | Офис, улица, дом | Контактная и другая персональная информация клиентов | Критическое (Высокое) |

| №3 | — | — | — | — |

Изучайте свои угрозы и уязвимости

У некоторых угроз и уязвимостей своя специфика — в зависимости от отрасли, региона или вида бизнеса. Необходимо регулярно пересматривать список угроз и уязвимостей, с которыми вы можете столкнуться, и оценивать вероятность ущерба от них.

В Таблице 3 показан пример того, как определить вероятность инцидента с учетом информации из Таблиц 1 и 2.

| Параметр | Пример: Контактные данные клиента в мобильном телефоне Петра Иванова; | Тип информации / Технология | Тип информации / Технология |

|---|---|---|---|

| Конфиденциальность | — | — | — |

| Кража | Средняя (шифрование, защита паролем) | — | — |

| Случайное раскрытие | Средняя (в прошлом дважды терял телефон) | — | — |

| Целостность | — | — | — |

| Случайное повреждение пользователем/сотрудником | Средняя | — | — |

| Преднамеренное повреждение преступником/хакером | Низкая | — | — |

| Доступность | — | — | — |

| Случайное повреждение | Средняя (Регулярное резервное копирование) | — | — |

| Преднамеренное повреждение | Низкая | — | — |

| Общая оценка | Средняя | — | — |

В Таблице 4 показан пример того, как на основе данных из Таблиц 1, 2 и 3 определить приоритеты по обеспечению информационной безопасности:

Вероятность |

|||

|---|---|---|---|

| Воздействие | — | Низкая вероятность | Высокая вероятность |

| Воздействие | Высокая вероятность | Приоритет 3: плановые действия. Фокус на ответные и восстановительные меры | Приоритет 1: назмедлительные действия. Фокус на меры по выявлению и защите |

| Воздействие | Низкая вероятность | Действия не требуются | Приоритет 2: плановые действия. Фокус на меры по выявлению и защите |

Если взять предыдущий пример, мобильный телефон Петра Иванова с контактной информацией клиентов, то его можно оценивать как устройство с приоритетом 3 — из-за высокого показателя воздействия, но низкой вероятности.

Заключение

Работа по оценке и управлению рисками — мероприятие не одноразовое. Актуализировать информацию, которая необходима для управления рисками, следует не реже, чем раз в год, а также всегда, когда предполагаются какие-то глобальные изменения: запуск нового проекта, корректировка бизнес-процессов или переход на новую ИТ-инфраструктуру.

Регулярное выполнение всех пунктов Руководства поможет малому бизнесу уменьшить вероятность критичных событий, включая хакерские атаки, ошибки сотрудников и влияние непреодолимых факторов. Разумеется, не стоит забывать и о базовой защите: антивирусное ПО лучше установить на все служебные устройства работников — на этом уж точно не стоит экономить.

Предыдущая статья

Предыдущая статья