Для чего проводится тестирование

Выстраивание результативной кибербезопасности

Соответствие стандартам и законам РФ (ГОСТ 57580, Положения ЦБ, 152-ФЗ, 187-ФЗ)

Устранение последствий и предотвращение инцидентов ИБ

Что тестируется

ㅤ

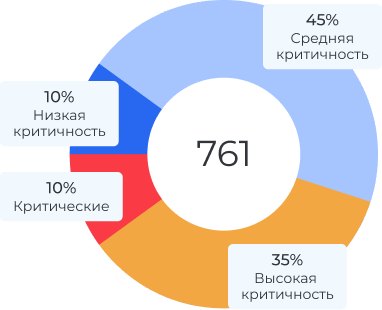

Сколько уязвимостей мы обнаружили

Cтатистика приведена исходя из 100 последних проектов разных типов: пентест внешнего периметра, пентест внутренней инфраструктуры, веб-приложений, мобильных приложений, API и специфических протоколов.

Инструменты пентеста

В процессе работы над проектами мы часто создаём собственные инструменты: пишем скрипты, эксплоиты и автоматизируем рутинные задачи для конкретного проекта.

Разведка и сбор информации

- BBOT, ReconFTW, Amass

- Gitleaks

- Wappalyzer

- Shodan, Censys

Детальный разбор и ручной анализ

- Burp Suite, Postman, cURL

- Metasploit

- Консольные утилиты Linux

- Python/Bash/JavaScript

Универсальные сканеры уязвимостей

- Nmap

- Burp Suite

- Nuclei

Мы применяем все методики тестирования

Методика тестирования согласовывается с каждым заказчиком индивидуально. Однако за основу всегда берутся лучшие практики, стандарты и гайды, принятые в отрасли — NIST SP800-115, WSTG (Web Security Testing Guide) и OSSTMM (Open Source Security Testing Methodology Manual) и другие.

Что входит в отчет

Для каждого вида тестирования создается содержательный отчёт, в котором подробно описываются:

Все обнаруженные уязвимости

Возможные векторы атак, подкрепленные скриншотами

Рекомендации по устранению уязвимостей

Структура отчета включает в себя три раздела, которые будут полезны для:

Профессионалов в области информационной безопасности

Руководства компании‑заказчика

IT-специалистов

Этапы

-

Предварительный этап и пассивная разведка

Сбор информации из открытых источников

-

Сканирование и активная разведка

Тщательное сканирование ресурсов заказчика с использованием автоматизированных средств

-

Детальный разбор ресурсов и ручной анализ

На данном этапе находится наибольшее количество уязвимостей. С помощью ручного тестирования расширяется фронт работ, идентифицируются логические уязвимости, сложные для обнаружения автоматизированными инструментами

-

Эксплуатация

Находки со всех предыдущих этапов тестирования используются, чтобы имитировать атаку реальных злоумышленников и получить несанкционированный доступ к ресурсам

-

Документирование и отчетность

От 450 тысяч ₽

От 20–25 рабочих дней

Формирование стоимости производится индивидуально, исходя из вашего скоупа, ИТ-инфраструктуры и задач. Стоимость услуг зависит от сложности и объема работы, при этом всегда готовы предложить вам наиболее выгодные условия исходя из соотношения цена/качество.

Преимущества работы с нами

Собственная команда

Постоянно держим связь и быстро отвечаем на все вопросы

Специализированная компания по оказанию услуг ИБ полного цикла

Можно наблюдать за выявленными уязвимостями в специальной панели