В этой статье мы рассмотрим, как идет отравление DNS-кэша и как эффективно от него защититься.

URL и IP-адреса

Один из способов перехода на веб-сайт – прямой заход, когда в строку браузера вводят адрес. Например, если вам нужно что-то найти в сети, вы, скорее всего, введете yandex.ru или google.com.

Компьютер воспринимает не URL’ы, а IP-адреса (для «Яндекса» – 77.88.55.70, а для Google – 64.233.162.100). Естественно, что URL из букв запоминается гораздо лучше, чем IP из цифр.

Принцип работы DNS-сервера

Для попадания на исковый сайт компьютер преобразует URL-адрес в соответствующий ему IP. Инструментом преобразования здесь как раз и выступает DNS-сервер.

Сразу же после того, как введен адрес, сервер начинает поиск по своей базе IP и отдает компьютеру найденный адрес. Как только устанавливается соответствие между введенным URL и найденным IP, можно открыть нужный сайт.

Как работает DNS-кэш

Известно, что IP-адреса либо не меняются вообще, либо меняются очень редко: компьютер запоминает в кэше связку IP-URL (например, 217.14.150.60 и онлайн-кабинет online.vtb.ru). В результате исчезает необходимость повторного обращения к DNS-серверу, потому что нужный IP хранится в кэше (при условии, что он не обнулялся).

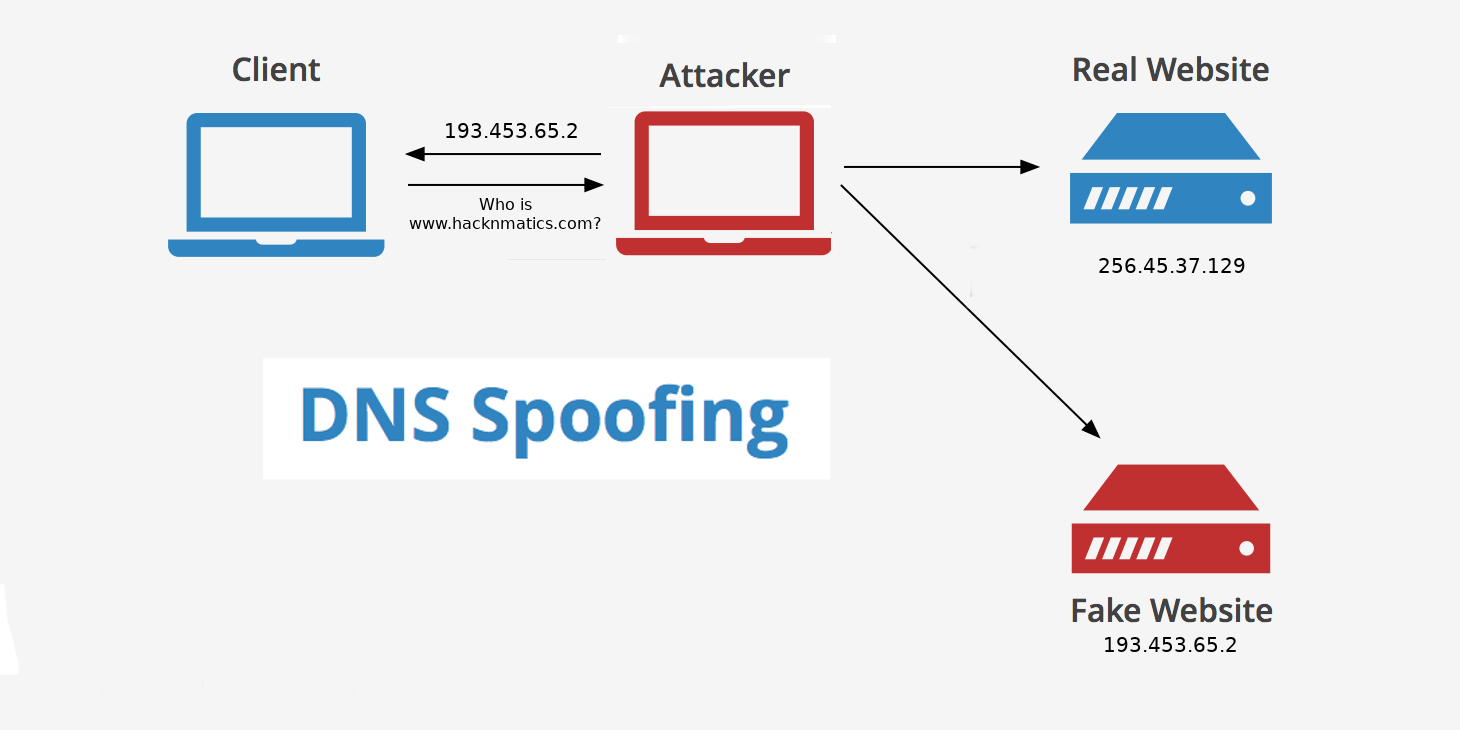

Механизм отравления кэша DNS

Если компьютер берет данные из кэша, он не знает, обновился IP с момента последнего посещения конкретного веб-ресурса или нет. Получается, что при злонамеренном изменении значений в кэше компьютер просто использует новое значение.

DNS-спуфинг происходит при помощи вредоносного программного обеспечения или использования ПО в злонамеренных целях (Ettercap, dns2proxy, SSLStrip+), а также через непосредственный доступ к компьютеру жертвы. В результате злоумышленники получают доступ к DNS-кэшу и находят нужный адрес.

Банковские сайты и интернет-магазины постоянно подвергаются подобным видам атак. Вполне реальны ситуации, когда происходит атака на кэш с последующей заменой IP-адреса. После чего пользователи будут переходить на поддельный сайт вместо реального.

«Хорошая» работа злоумышленников состоит в том, что человек просто не заметит подмены и спокойно введет логин с паролем и автоматически передаст свои учетные данные.

Уязвимость DNS-серверов

Носители киберугроз могут перейти от взлома отдельных компьютеров к серверам, и это будет иметь куда более серьезные последствия. Все дело в том, что принцип работы DNS-сервера такой же, как у компьютера. Если сервер получает запрос на получение IP и не может определить точку перенаправления пользователя, то он обращается к своим «коллегам» – другим серверам. Когда злоумышленники начинают контролировать сервер, они меняют по своему желанию базу данных адресов и могут перенаправлять людей на веб-ресурсы по своему усмотрению. Результат предсказуем: любой компьютер в сети, отправивший запрос к серверу для получения IP, будет гарантированно получать подложный сайт. Этим все не заканчивается, потому что серверы начнут заражаться друг от друга, так как утратят информацию об IP конкретных сайтов. Передача ложной информации станет распространяться дальше.

Как избежать DNS-спуфинга

Лучшая защита – профилактические методы с разной степенью эффективности. Эффективнее всего использовать их в комплексе.

1.Регулярно обновляйте антивирус

Пожалуй стоит оставить за рамками разумного мнение людей о том, что нет смысла устанавливать на локальные компьютеры, а тем более серверы, антивирусное программное обеспечение. Это актуально только до первого серьезного проникновения с кражей, уничтожением информации или / и вымогательством денег.

Итак, антивирус у вас имеется – во всех современных решениях («Касперский» точно в курсе проблемы) предусмотрены механизмы защиты от DNS-спуфинга. Особо важно, что эти и не только киберугрозы отсекались и предотвращались в режиме реального времени. Естественно, лучше всего использовать решения от компаний с мировым именем:

- Kaspersky Internet Security / Kaspersky Antivirus (Россия).

- Norton Internet Security / Norton Antivirus (США)

- ESET NOD32 Internet Security / ESET NOD32 Antivirus (Словакия).

- Антивирус Dr.Web / Dr.Web Security Space (Россия).

2.Никогда не загружайте подозрительные файлы

Логика проста – чем реже вы загружаете на свой ПК подозрительные файлы (а тем более запускаете их), переходите по «мутным» ссылками и баннерам (отличные источники распространения вредоносного программного обеспечения), тем ниже вероятность отравить DNS- кэш.

К потенциально вредоносным относятся файлы с расширением:

- Программы (.exe, .msi, .msc и др.).

- Скрипты / Исполняемые файлы (.bat, .vbs, .cmd и др.).

- Ярлыки (.lnk, .inf, .scf и др.).

- Файлы реестра (.reg).

- Макросы офисных программ (.doc и .docm, .xls и .xlsm, .ppt и .pptm).

3. Используйте проверенные серверы

Надежный DNS-сервер настроен так, что не станет безоговорочно принимать ответ от другого, неизвестного ему сервера, а сделает несколько проверок, пока не будет достигнута стопроцентная уверенность, что с той стороны нет попытки DNS-отравления. Надежность сервера фактически равна уверенности пользователя в том, что все отправляемые запросы получают легитимные ответы. Практически все используют DNS-серверы, выданные провайдерами. Логично, что надо выбирать провайдера, который может декларировать и доказать действие серьезных стандартов информационной безопасности. Кроме того, можно воспользоваться независимыми DNS-серверами с хорошей репутацией:

- Google Public DNS – сервер с закрытым исходным кодом. Обеспечивает ускоренную загрузку веб-страниц за счет эффективного кэширования данных и повышенную защиту от спуфинга.

- Яндекс.DNS – надежный и быстрый. Имеет 80 DNS-серверов в разных городах и странах. Защищает от опасных сайтов, «взрослых» материалов и ботов.

- OpenDNS – имеет платную и бесплатную версию. Может исправлять ошибки во вводимых адресах и фильтровать фишинговые сайты.

- Secure DNS – сервис от Comodo. Неплохая альтернатива DNS-серверам от провайдеров. Здесь все DNS-запросы проходят через серверы компании и идет фильтрация вредоносных сайтов.

- ConnectSafe – сервис от Symantec Corporation. Представляет собой общедоступные DNS-серверы с разными уровнями фильтрации контента на выбор пользователей.

4. Периодически чистите кэш

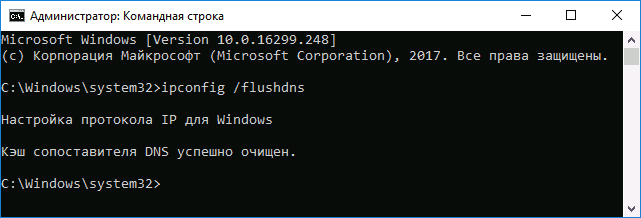

Если есть малейшие подозрения на кибератаку, необходимо сразу же обнулить DNS-кэш и повторно проверить используемые серверы. В разных операционных системах очистка делается по-разному. В ОС Windows это происходит так:

- В Windows 10 – нажать правую кнопки мыши или же на клавиатуре сочетание Win-X, выбрать пункт меню «Командная строка» (запуск от имени администратора).

- В Windows 8.0 и 8.1 – нажать сочетание Win-R, в открывшемся окне ввести «cmd» и нажать Enter.

- В Windows 7 – так же, как в восьмой версии операционной системы.

Для всех перечисленных версий ОС Windows необходимо применить команду ipconfig /flushdns. Если все верно, вы увидите на экране результат:

5. Тщательно перепроверяйте посещаемые сайты

Банальная и в то же время самая важная рекомендация. Когда вы посещаете банковские сервисы онлайн-платежей (например, online.sberbank.ru), нужно быть особо внимательным, потому что даже здесь были случаи подмен.

Бывает так, что URL-адрес поддельного сайта выглядит аналогично введенному – компьютер считает, что получен легитимный IP-адрес. При этом вы просто не заметили, что нет https-шифрования, хотя оно обязательно должно быть на веб-ресурсах сферы финансов. Скорее всего, в этом случае вы оказались на фальшивом сайте – ни в коем случае нельзя вводить свои учетные данные, а лучше сразу проверить систему на вирусы и почистить кэш.

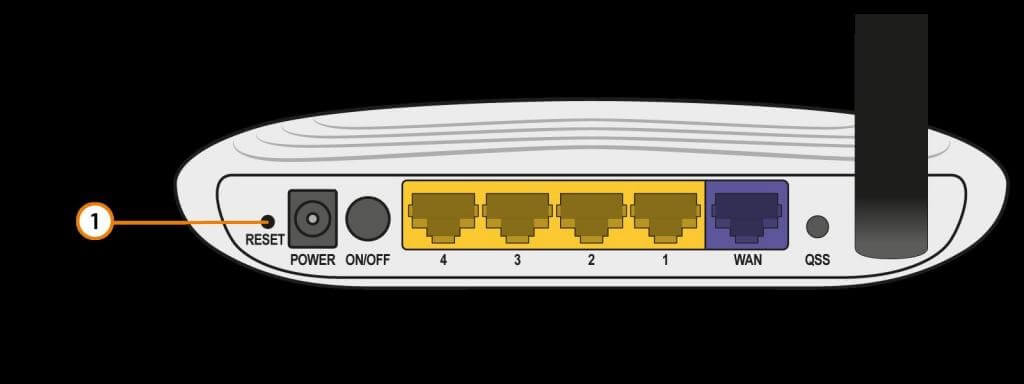

6. Перезагружайте роутер время от времени

Роутеры – те устройства, где может использоваться свой DNS-кэш, и злоумышленники также могут его отравить. Лучшая защита здесь – профилактика. Адекватный уровень безопасности вы обеспечите, если будете периодически перезагружать устройство и сбрасывать кэш.

Самый эффективный способ справиться с DNS-спуфингом – внедрить систему безопасности доменных имен (DNSSEC). Здесь вместе с записями хранится уникальная криптографическая сигнатура, которая используется при проверке подлинности записи и ответа.

Очевидно, что даже базовые методы защиты сильно снижают вероятность отравления кэша DNS. Средства же глубокого анализа трафика (DPI) сводят ее к нулю.

Предыдущая статья

Предыдущая статья